Что наносит больший ущерб, чем программы-вымогатели?

Сообщениями о программах-вымогателях заполнены все сводки новостей. Еще в 2016 г., до появления вирусов WannaCry и Nyetya, подобные программы заработали своим хозяевам более одного миллиарда долларов.

Сообщениями о программах-вымогателях заполнены все сводки новостей. Еще в 2016 г., до появления вирусов WannaCry и Nyetya, подобные программы заработали своим хозяевам более одного миллиарда долларов.

Немалые деньги, скажете вы, но, например, компрометация бизнес-почты (business email compromises, BEC) прибыльнее программ-вымогателей на 75%. Тем не менее, о таких способах обмана широкая общественность осведомлена куда меньше.

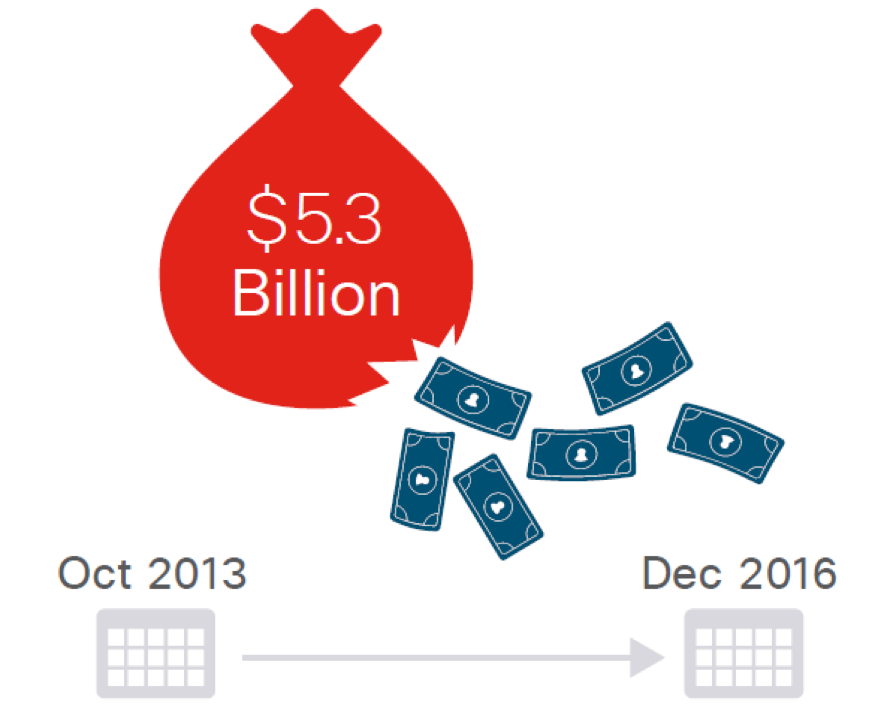

С октября 2013 по декабрь 2016 гг. с помощью атак типа BEC злоумышленники похитили 5,3 млрд долларов, что эквивалентно примерно 4,7 млн долларов в сутки. Программы вымогатели, для сравнения, в 2016 г. похищали около 2,7 млн долларов в сутки.

Источник: Internet Crime Complaint Center (IC3)

Что такое компрометация бизнес-почты

Атаки типа BEC — целевые, основанные на техниках социальной инженерии, с помощью которых хакеры понуждают людей к переводу денег на свои счета. Здесь нет ни вредоносного ПО, ни почтовых вложений. В отличие от атак с программами-вымогателями, данные пострадавших не похищаются. Все основано на лжи и манипулировании.

Обычно хакеры какое-то время наблюдают за намеченной жертвой, собирая некоторое досье. Накопив достаточно информации, они посылают фишинговые сообщения топ-менеджерам, как правило в финансовый отдел. В любом случае, получателем должен быть кто-то, обладающий полномочиями на перевод денежных средств. Очевидно, что чем больше компания, тем больше денег в перспективе могут получить хакеры, и, соответственно, крупные предприятия чаще оказываются жертвами. В то же время, наблюдается рост числа атак, нацеленных на малый и средний бизнес.

Хакерам необходимо решить две задачи: создать атмосферу доверия и ощущение срочности. И то, и другое важно для того, чтобы заставить жертву совершить транзакцию, не задавая дополнительных вопросов и не проверяя легитимность навязываемых действий.

Например, хакер может по электронной почте представиться государственным чиновником и вынудить компанию заплатить некий штраф или недоплаченные налоги. Иногда в качестве приманки используется собранная злоумышленниками подробная информация о служащих финансового отдела.

Как компрометируется бизнес-почта

Представьте, что я — хакер. Несколько дней я собирала досье на компанию и узнала через LinkedIn имена некоторых финансовых директоров. В одном из постов кто-то из них рассказывал о большом совещании, которое состоялось в компании на прошлой неделе. Почитав новости на корпоративном сайте, я узнала, что компания ведет переговоры о серьезном контракте с одним из своих крупнейших клиентов. На самом деле, мне этого достаточно.

От имени одного из финансовых директоров компании я создаю фальшивый адрес электронной почты, который выглядит, как локальный вариант основного домена (например, @company.ch вместо @company.com). Затем с этого адреса я посылаю сообщение финансовому менеджеру в другой стране, представляясь директором соседнего офиса. Чтобы письмо выглядело, как личное, я даже приношу свои извинения за то, что не смог побеседовать со своим адресатом на прошедшем совещании. И прошу его помощи в проведении срочного платежа в пользу одного из наших поставщиков. При этом я подчеркиваю, что если компания не заплатит до конца дня, мы рискуем потерять контракт с одним из крупнейших заказчиков.

Все выглядит вполне законно, финансовый менеджер слышал мое имя, я упомянула недавнее внутреннее совещание, адрес электронной почты не вызывает подозрений, и моя просьба звучит убедительно. Не успев опомниться, финансовый менеджер проводит запрошенный мною платеж — и осознает свою ошибку только на следующий день, когда уже слишком поздно.

Хакеры используют техники так называемой социальной инженерии. Опираясь на социальное поведение, любопытство и желание помочь другим хакеры манипулируют людьми, заставляя их выполнять те или иные действия.

Существуют как более сложные, так и более простые варианты компрометации бизнес-почты. Злоумышленник может представиться вендором и попросить изменить банковские реквизиты, и тогда на его счет пойдут платежи, адресованные законным поставщикам.

Как предотвратить компрометацию бизнес-почты

Предотвратить BEC-атаки довольно сложно, так как в них отсутствуют привычные элементы, на которые обращают внимание службы безопасности. Компаниям следует предупреждать своих служащих о рисках, связанных с компрометацией бизнес-почты, и создать для финансового отдела контрольный список действий.

Приведем некоторые рекомендации.

- Не следует полагаться только на сообщения электронной почты. Факты необходимо проверять по телефону, но не по тому номеру, который указан в полученном сообщении.

- Для проверки изменений, вносимых в банковские реквизиты вендоров, должны действовать стандартные процедуры.

- Следует соблюдать осторожность при работе с доменами, имена которых похожи на имя домена компании. Служба безопасности может отслеживать и помечать такие домены, но определить собственника домена может и любой пользователь с помощью сайте whois.net.

- Необходимо сформулировать правило, согласно которому будут помечаться все сообщения электронной почты, которые приходят с внешних адресов компаний, и у которых имя не соответствует обратному адресу.

- Що очікувати українцям із прийняттям Закону про основні засади житлової політики Сергій Комнатний вчора о 14:53

- Як масова міграція з України змінила польський ринок праці за останні 10 років Сильвія Красонь-Копаніаж вчора о 10:15

- Відмова від спадщини на тимчасово окупованій території Євген Осичнюк 13.01.2026 16:17

- Реформа, на яку чекали десятиліттями: 7 головних новацій нового Трудового кодексу Олексій Шевчук 13.01.2026 12:23

- Сакральне мистецтво війни Наталія Сидоренко 12.01.2026 17:55

- Фінансовий мінімалізм: чому "достатньо" має стати новою особистою стратегією Інна Бєлянська 12.01.2026 16:12

- CRS як рентген капіталу: чому бізнесу час забути про офшори Ростислав Никітенко 12.01.2026 09:31

- Ілюзія відпочинку. Чому ви відчуваєте втому, навіть коли нічого не робите Олександр Висоцький 10.01.2026 17:14

- Невизначеність поняття "розшук" у законі про мобілізацію та військовий облік Сергій Рябоконь 10.01.2026 16:15

- Акцизний податок – баланс між доходами та споживання Мирослав Лаба 09.01.2026 17:40

- Як перетворити порожні не житлові будівлі на доступне житло, європейський досвід Сергій Комнатний 09.01.2026 17:06

- Порушення правил військового обліку: підстави відповідальності та правові наслідки Сергій Рябоконь 09.01.2026 15:55

- Година в потязі з іноземцем: легкі фрази, які допоможуть підтримати розмову Інна Лукайчук 08.01.2026 20:57

- Зміни в трудовому законодавстві 2025 року: бронювання військовозобов’язаних працівників Сергій Рябоконь 08.01.2026 15:52

- Малий розріз – великі очікування: чесно про ендоскопічну підтяжку Дмитро Березовський 08.01.2026 15:48

- Економіка під тиском війни: чому Київщина стала одним із драйверів зростання у 2025 році 802

- Реформа, на яку чекали десятиліттями: 7 головних новацій нового Трудового кодексу 697

- Фінансовий мінімалізм: чому "достатньо" має стати новою особистою стратегією 653

- Підтримка молоді під час війни: чому ми не маємо права втратити "золоту ДНК" нації 233

- Невизначеність поняття "розшук" у законі про мобілізацію та військовий облік 89

-

Олії по коліно. Що насправді загрожує Україні після знищення Олейни та портових резервуарів

Бізнес 82843

-

"Будувати якнайшвидше". Шмигаль окреслив свою позицію щодо нових блоків на ХАЕС

Бізнес 18469

-

Honda змінила культовий логотип – нова "H" з’явиться з 2027 року

Технології 7087

-

Аналітики запропонували інший поріг ПДВ для ФОП – 6 млн грн замість 1 млн

Фінанси 5733

-

Тайвань видав ордер на арешт CEO OnePlus Піта Лау

Технології 2169