Резервні копії під загрозою. Що ви можете зробити прямо зараз

Захист резервних копій даних стає критично важливим через зростання кібератак. У тексті розглянуто сучасні методи забезпечення безпеки.

Кібератаки стають все більш інтенсивними та витонченими через зростання обсягів даних, стрімкого розвитку технологій (ту ж доступність ШІ) та розвитку ринку Crime-as-a-Service (CaaS). Минулого року цифровий світ зазнав рекордної кількості кібератак, більша частина яких припала на сферу освіти, досліджень, військову, охорону здоров’я та державний сектор. Зокрема українці зіштовхнулися із зупинкою частини державних реєстрів, коли недоступними виявилися і вони, і їхні резервні копії.

Veeam підтверджує цей тренд: протягом останнього року 85% організацій постраждали щонайменше від однієї кібератаки з використанням програм-вимагачів, а 95% — занепокоєні безпекою хмар. Під загрозою зараз не тільки критичні дані, але і їхні резервні копії, що також часто зберігаються на хмарних майданчиках. У Veeam підрахували, що 93% атак були явно націлені саме на бекапи в хмарі. Аналогічно, у звіті Sophosйдеться про те, кіберзлочинці намагалися скомпрометувати резервні копії у 94% випадків зараження програмами-вимагачами протягом минулого року.

Які є способи захистити їх від пошкодження, крадіжки та знищення? Розповідаю з досвіду роботи нашої команди.

Обрати надійного постачальника хмарних послуг

Це буде вашим першим кроком для захисту резервних копій, що зберігаються у хмарі. Варто звертати на тих постачальників послуг, які зберігатимуть ваші дані у надійних сертифікованих дата-центрах, бажано з сертифікатами ISO 27001 та PCI DSS. Ще краще, якщо дата-центри розташовані в авторитетній та безпечній юрисдикції, де дотримуються вимог GDPR або інших жорстких стандартів захисту даних.

Зрозуміти свої обов’язки щодо захисту даних у хмарі

Захист даних, зокрема резервних копій — парна гра, де результат залежить від обох партнерів. І тут необхідно чітко розуміти зобов’язання обох сторін: постачальник послуг відповідає за безпеку інфраструктури, а вже клієнт — за безпеку самих даних. Як виглядає розподіл відповідальності за безпеку в хмарі на прикладі IaaS (публічна хмара):

Відокремити резервне сховище від основної інфраструктури

Щоб забезпечити можливість відновлення після атаки, резервне сховище має бути ізольованим від робочої інфраструктури. Доволі часто виникають ситуації, коли зловмисники, які отримали доступ до основної інфраструктури, спершу перевіряють налаштування резервного копіювання, а потім видаляють бекапи. Тому варто застосовувати принцип логічного і фізичного відокремлення резервного сховища.

Підключити шифрування, забезпечити незмінюваність та ізоляцію резервних копій

Все це в комплексі забезпечить високий ступінь захисту від програм-вимагачів. Шифрування, наприклад, є базовим компонентом захисту, і більшість провайдерів підключає його за запитом клієнта. Однак клієнти можуть самостійно використовувати ключі шифрування та системи керування такими ключами для більшого контролю за безпекою інфраструктури.

Незмінюваність (immutability) унеможливлює видалення чи зміну бекапу протягом визначеного строку. А та ізоляція (air gap) забезпечує фізичне або логічне відокремлення резервних копій від основної ІТ-інфраструктури, що унеможливлює доступ зловмисників навіть у разі компрометації мережі. Це може бути реалізовано через офлайн-носії (наприклад, зовнішні диски) або спеціалізовані рішення у хмарі, які блокують будь-які спроби несанкціонованого доступу чи модифікації.

Використовувати провідні рішення для захисту резервних копій даних

Сучасні інструменти резервного копіювання не лише автоматизують процеси бекапування даних, але й забезпечують їм додатковий захист. Наприклад, допомагають уникнути втрати інформації через кібератаки, технічні збої чи людський фактор. Одним із лідерів у цій сфері є Veeam, який пропонує розширені функції захисту для хмарних резервних копій. Одна з останніх інновацій — функція Insider Protection, що дозволяє зберігати копії даних навіть після їх видалення з основного сховища, запобігаючи втратам у разі компрометації. Ця функція захищає бекапи насамперед від зловмисних дій та забезпечує можливість їх повного відновлення після безпосереднього звернення до сервіс-провайдера.

Впровадити багатофакторну автентифікацію

Абсолютна більшість паролів може бути зламана, вкрадена чи скомпрометована. Тому дуже важливо використовувати надійні методи автентифікації, серед яких найпоширенішою є багатофакторна або МFA (multi-factor authentication). Це мінімальний стандарт безпеки, який допоможе запобігти несанкціонованому доступу навіть у випадку витоку або крадіжки пароля. Також використовуйте апаратні ключі безпеки або додатки для генерації одноразових кодів замість SMS, адже останні можуть бути перехоплені або скомпрометовані за допомогою атаки SIM-swapping. Серед альтернативних методів автентифікації можна відзначити безпарольні — біометричні, коли вхід здійснюється тільки після того, як система розпізнає обличчя чи відбиток пальця користувача.

Впровадити принципи Zero Trust

«Не довіряти, а перевіряти» — цей принцип має стати базовим для будь-якого бізнесу. Він означає, що жодна людина або пристрій не мають отримувати автоматичного доступу до корпоративних систем, навіть якщо вони знаходяться всередині мережі. Натомість кожен запит на доступ перевіряється незалежно від місцеперебування та рівня довіри. Підхід Zero Trust (або «нульової довіри») охоплює як багатофакторну автентифікацію, шифрування даних та безперервний моніторинг, про які йдеться вище, так і сегментацію мережі та доступ тільки після перевірки ідентичності користувача та його пристрою.

Здійснювати моніторинг активності в хмарі

Він допомагає розуміти рівень безпеки своїх даних, що зберігаються в хмарі, в режимі реального часу. Служби моніторингу оперативно сповіщають адміністраторів про виявлення підозрілої активності та допомагають почати діяти на випередження. Деякі служби підтримують ШІ-інструментарій та діють більш ефективно: можуть виявляти найскладніші та найновіші загрози та автоматично на них реагувати.

Підвищувати обізнаність команд у питаннях кібербезпеки

Остання, але не найменш важлива рекомендація. Адже навіть найкращі заходи безпеки можуть виявитися марними, якщо співробітники не розуміють основних принципів кібергігієни та потенційних загроз. Регулярні тренінги з протидії фішингу, управління обліковими записами та реагування на підозрілу активність допоможуть значно знизити ризик компрометації резервних копій. Водночас відповідальне ставлення до безпеки даних має носити не разову ініціативу, а стати частиною корпоративної культури.

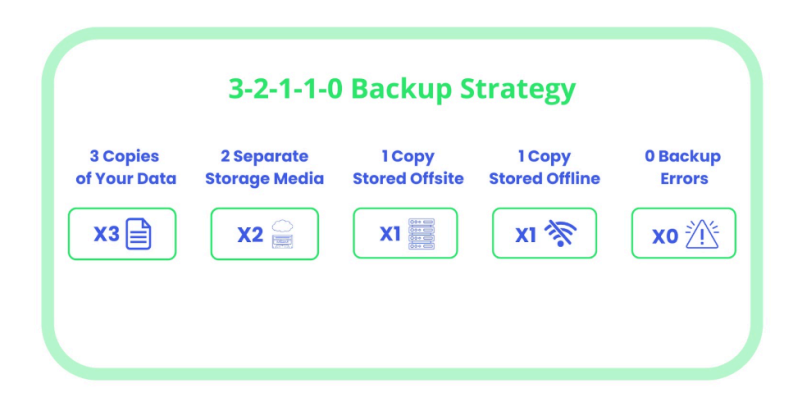

Загалом світ поступово відходить від базової стратегії «3-2-1» до її оновленої версії «3-2-1-1-0», яка передбачає додаткові рівні захисту та підвищену надійність відновлення.

Що передбачає стратегія «3-2-1-1-0»:

- зберігати три копії даних (3);

- використовувати два окремих носії інформації (2);

- зберігати одну копію за межами компанії (1);

- зберігати одну копію автономно або незмінно (1);

- забезпечити нульову кількість помилок резервного копіювання (0).

Проілюструвати наступним чином:

В умовах постійного зростання кількості, інтенсивності та складності кіберзагроз захист резервних копій стає критично важливим для бізнесу. Використання сучасних підходів, таких як стратегія «3-2-1-1-0», незмінюваність даних, багатофакторна авторизація та інших допомагають мінімізувати ризики компрометації та знищення резервних копій. Впроваджуючи ці заходи, компанії можуть гарантувати безпеку своїх резервних копій даних та їхнє оперативне відновлення у разі інциденту.

- Ілюзія відпочинку. Чому ви відчуваєте втому, навіть коли нічого не робите Олександр Висоцький вчора о 17:14

- Невизначеність поняття "розшук" у законі про мобілізацію та військовий облік Сергій Рябоконь вчора о 16:15

- Акцизний податок – баланс між доходами та споживання Мирослав Лаба 09.01.2026 17:40

- Як перетворити порожні не житлові будівлі на доступне житло, європейський досвід Сергій Комнатний 09.01.2026 17:06

- Порушення правил військового обліку: підстави відповідальності та правові наслідки Сергій Рябоконь 09.01.2026 15:55

- Година в потязі з іноземцем: легкі фрази, які допоможуть підтримати розмову Інна Лукайчук 08.01.2026 20:57

- Зміни в трудовому законодавстві 2025 року: бронювання військовозобов’язаних працівників Сергій Рябоконь 08.01.2026 15:52

- Малий розріз – великі очікування: чесно про ендоскопічну підтяжку Дмитро Березовський 08.01.2026 15:48

- Економіка під тиском війни: чому Київщина стала одним із драйверів зростання у 2025 році Антон Мирончук 08.01.2026 15:40

- Підтримка молоді під час війни: чому ми не маємо права втратити "золоту ДНК" нації Світлана Логвін 08.01.2026 09:44

- Колгоспні питання щодо іноземців, які українці Юрій Стеценко 07.01.2026 14:34

- Тіло як поле бою: злочин, про який світ воліє не говорити Галина Скіпальська 07.01.2026 12:44

- Конфлікт у публічному просторі: звинувачення, відповідь та судовий захист Юрій Бабенко 07.01.2026 12:05

- Енергетичний ринок України: як європейські трейдери закрили епоху "домашніх правил" Ростислав Никітенко 07.01.2026 08:40

- Освітньо-трудові мости як відповідь на демографічний обвал Ольга Духневич 06.01.2026 19:38

- Підтримка молоді під час війни: чому ми не маємо права втратити "золоту ДНК" нації 222

- Конфлікт у публічному просторі: звинувачення, відповідь та судовий захист 205

- Виховати власника: найскладніший етап житлової реформ 164

- Тіло як поле бою: злочин, про який світ воліє не говорити 158

- Колгоспні питання щодо іноземців, які українці 111

-

Польські фермери протестують проти угоди з Меркосур. Їх не впустили до Варшави на тракторах

Бізнес 9425

-

На лівому березі Києва зупинився весь електротранспорт, у метро курсує менше поїздів

Бізнес 7878

-

"Може використовуватися для шпигунства". Повний список забороненого російського ПЗ

Бізнес 2546

-

Функції Gemini стали безкоштовними у Gmail без підписки Google AI: що доступно

Технології 1949

-

"Не порушує закон". Міноборони пояснило причину затримки зарплат військовим за грудень

Фінанси 1697