Як впливає стрімкий розвиток ери інформаційних технологій на аудит фінансової звітності

Багато компаній все ще не усвідомлюють, що більші ризики сьогодні, пов’язані з інформаційними файлами та можливостями обробки даних.

Сьогодні інформація є вагомим виробничим ресурсом кожної компанії. Через це велике значення набувають методи обробки та використання інформації, а також технічні засоби, що дозволяють перетворювати дані в інформаційний ресурс. Всі інформаційні системи характеризуються наявністю технологій, які формують та управляють процесами роботи з даними та інформацією, із застосуванням обчислювальної, комп'ютерної та комунікаційної техніки. Ці технології називають інформаційними.

Під впливом стрімкого розвитку інформаційної ери інформаційні технології (ІТ) знайшли широке застосування та є важливою передумовою успіху будь-якого бізнесу. Їх використання відкриває нові можливості для оптимізації бізнес-процесів, допомагає розширити ринки збуту, знизити витрати, підвищити продуктивність праці, ефективно використовувати ресурси та підвищити якість управління компанією.

Через те, що облікова інформація, яка є ядром економічної інформації підприємства, відрізняється великим обсягом, різноманітністю та складністю, інформаційно-комп’ютерні технології стали також невід’ємною частиною сучасних інформаційних систем бухгалтерського обліку. Тому важливо, щоб аудитори усвідомлювали вплив сучасних проблем ІТ на аудит фінансової звітності клієнта, як у контексті того, як клієнт використовує ІТ для збору облікових даних, так і як обробляє дані та розміщує отриману облікову інформацію у своїх фінансових звітах. У той же час постійне удосконалення ІТ не тільки забезпечує інформатизацію та високу ефективність бухгалтерського обліку компанії, але й створює багато ризиків, які випливають із використання IT.

Компанії завжди визнають ризики, пов’язані з готівкою та іншими активами, і звикли мати з ними справу. Але багато компаній все ще не усвідомлюють, що більші ризики сьогодні, пов’язані з інформаційними файлами та можливостями обробки даних. Представимо наприклад, які будуть наслідки для компанії у випадку повної втрати всіх файлів клієнтів та записів про дебіторську заборгованість? Компанія цілком може стати банкрутом.

МСА 315[i] наводить наступне визначення ризикам, що виникають в результаті використання ІТ – це схильність заходів контролю обробки інформації до неефективного проектування або експлуатації, або ризики для цілісності інформації (тобто повноти, точності і достовірності транзакцій та іншої інформації) в інформаційній системі суб'єкта господарювання через неефективне проектування або функціонування заходів контролю в ІТ- процесах суб'єкта господарювання.

Еволюційна тенденція обробки бізнес-даних привела до того, що діяльність компанії, її ресурси та можливості управління дедалі більше залежать від рівня засобів контролю, які використовуються під час проектування, розробки, впровадження та експлуатації ІТ. Саме тому МСА 315 вимагає від аудитора отримати розуміння того, як суб'єкт господарювання використовує ІТ, оскільки це безпосередньо впливає на:

- процес обробки, зберігання і передачи інформації, що відноситься до підготовки фінансової звітності відповідно до застосовних принципів фінансової звітності; а також

- розробку і впровадження суб’єктом господарювання системи його внутрішнього контролю (оскільки кожен компонент системи внутрішнього контролю суб'єкта господарювання певною мірою може використовувати ІТ).

Отримання аудитором розуміння засобів контролю ІТ та їх оцінка є частиною процесу визначення ризику суттєвих викривлень у фінансовій звітності клієнта з аудиту.

Розуміння ризиків, що виникають в результаті використання ІТ, може вплинути на:

● рішення аудитора про те, чи слід перевіряти ефективність функціонування засобів контролю для усунення ризиків суттєвих викривлень на рівні тверджень;

● оцінку аудитором ризику контролю на рівні тверджень;

● стратегію аудитора з перевірки інформації, що надається суб'єктом господарювання, яка створюється або включає інформацію з ІТ – додатків (це програма або набір програм, які використовуються суб’єктом господарювання для ініціювання, обробки, запису та подання транзакцій або інформації. ІТ-додатки також включають сховища даних і засоби створення звітів);

● оцінку аудитором невід'ємного ризику на рівні тверджень;

● розробку аудитором подальших аудиторських процедур.

Ступінь і характер застосовних ризиків, що виникають в результаті використання компанією ІТ, буде варіюються в залежності від характеру і характеристик ідентифікованих аудитором ІТ-додатків та інших аспектів ІТ-середовища такої компанії.

Оскільки використання IT безпосередньо впливає на спосіб здійснення контролю, аудитору потрібно розглянути, чи компанія належним чином компенсувала ризики, що виникають в результаті використання ІТ, за допомогою створення ефективних загальних засобів контролю IT.

Відповідно до Закону України «Про захист інформації в інформаційно-комунікаційних системах»[ii] об'єктами захисту в системі є інформація, що обробляється в ній, та програмне забезпечення, яке призначено для обробки цієї інформації. З огляду на це засоби контролю над ІТ-системами можуть вважатися ефективними, коли вони забезпечують підтримку цілісності інформації, тобто гарантування точності, достовірності та повноти інформації, і безпеки даних, які ця система опрацьовує.

Ознайомлення із Законом України “Про захист інформації в автоматизованих системах” допомагає зрозуміти які дії становлять загрозу роботі ІТ-системам та призводять до спотворення процесу обробки інформації. Наприклад - це:

блокування інформації в системі - дії, внаслідок яких унеможливлюється доступ до інформації в системі;

виток інформації - результат дій, внаслідок яких інформація в системі стає відомою чи доступною особам, що не мають права доступу до неї;

знищення інформації в системі - дії, внаслідок яких інформація в системі зникає;

несанкціоновані дії щодо інформації в системі - дії, що провадяться з порушенням порядку доступу до цієї інформації;

порушення цілісності інформації - несанкціоновані дії щодо інформації в системі, внаслідок яких змінюється її вміст.

Всі заходи контролю, які використовуються компаніями для зменшення рівня загроз, що виникають в результаті використання ІТ, можна поділити на три групи:

- Профілактична – заходи контролю, направлені на попередження порушень;

- Моніторингова- заходи контролю, направлені на виявлення порушень; і

- Коригувальна - заходи контролю, направлені на зменшення збитків і відновлення системи після порушення [iii]. (див. приклади в табл.)

Приклади заходів контролю ІТ для усунення ризиків, що виникають в результаті використання ІТ

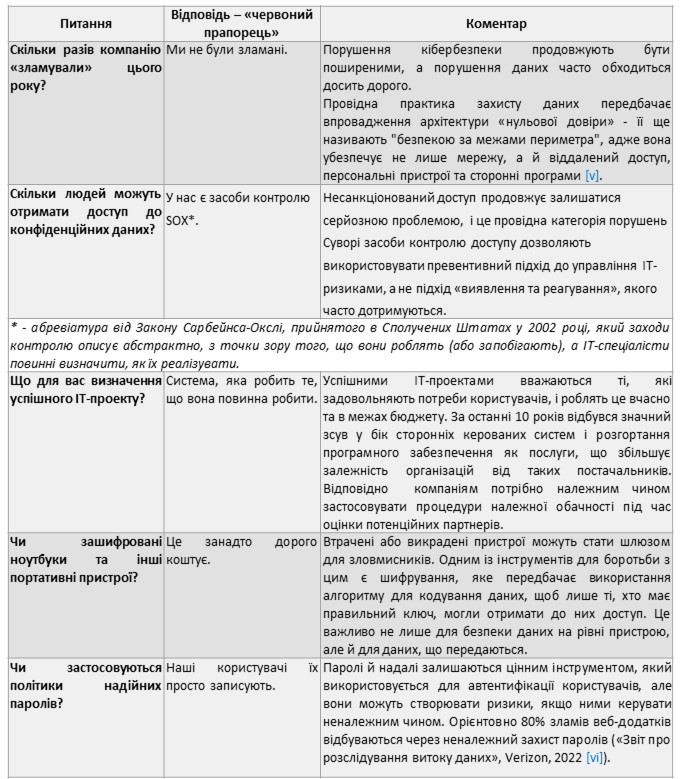

У серпні 2023 року американський CPA Journal розмістив статтю «Перегляд ризиків інформаційних технологій. Запитання, які повинен поставити кожен аудиторський комітет»[iv]. В ній надано поради членам аудиторського комітету, які прагнуть покращити моніторинг ІТ-середовища своєї організації. Зокрема, там наведено ряд можливих питань, що стосуються застосування ІТ, і приклади відповідей на них, які потрібно розглядати, як «червоні прапорці» потенційних ризиків, що виникають в результаті використання ІТ. Враховуючи, що аудитор, як ми вже з’ясували, також повинен отримати розуміння суб’єкта господарювання та його середовища, щоб ідентифікувати та оцінити ризики суттєвого викривлення, у тому числі через ризики, що виникають в результаті використання ІТ, доречно і аудитору знати про ці питання та відповіді – червоні прапорці (див. таблицю нижче). Тим паче, що однією із процедур оцінки ризиків є опитування (запити) управлінського персоналу та інших працівників в межах підприємства.

Як бачимо, прогрес у використанні ІТ вимагає від аудитора бути більш компетентним в ключових аспектах інформаційних технологій і сьогодні це вже не є прерогативою лише ІТ-експертів.

[i] Міжнародний стандарт аудиту (МСА) 315 (переглянутий у 2019 році) «Ідентифікація та оцінювання ризиків суттєвого викривлення»

[ii] Закон України «Про захист інформації в інформаційно-комунікаційних системах» від 5 липня 1994 року № 80/94-ВР, zakon.rada.gov.ua/laws/show/80/94-вр#Text

[iii] Матюха М. М. Комп’ютерний аудит: опор. курс лекцій для студ. екон. спец. дистанційної форми навчання /М. М. Матюха. — К.: ДП «Вид. дім «Персонал», 2018. — 228 с.

[іv] Revisiting Information Technology Risks. Questions Every Audit Committee Should Ask

[v] Що таке архітектура нульової довіри? | Захисний комплекс Microsoft

- Суд не задовольнив позов батька-іноземця про зміну місця проживання дитини Юрій Бабенко 17:15

- Як повернутись до програмування після довгої IT-перерви Сергій Немчинський 16:39

- Моральна шкода за невиконання рішення суду Артур Кір’яков 14:21

- Путінський режим знову показує своє справжнє обличчя: цього разу – проти азербайджанців Юрій Гусєв 10:51

- Зелений прорив 2025: як відновлювана енергетика відкриває шлях для України Ростислав Никітенко 10:22

- "Розумні строки" протягом 1200 днів: чому рішення у справі стає недосяжним Максим Гусляков 28.06.2025 20:49

- Мир начал избавляться от иллюзий, связанных с ИИ Володимир Стус 27.06.2025 23:54

- Триваюче правопорушення – погляд судової практики Леся Дубчак 27.06.2025 16:19

- Дике поле чи легальна сила: навіщо Україні закон про приватні військові компанії (ПВК)? Галина Янченко 27.06.2025 16:03

- Реформа "турботи" Андрій Павловський 27.06.2025 12:07

- Оцінка девелоперського проєкту з позиції мезонінного інвестора, як визначити дохідність Роман Бєлік 26.06.2025 18:39

- Весна без тиші: безпекова ситуація на Херсонщині Тарас Букрєєв 26.06.2025 17:24

- Краще пізно, ніж бідно: чому після 40 саме час інвестувати в фондовий ринок Антон Новохатній 26.06.2025 16:20

- Коли рак – це геополітика. Або чому світ потребує термінової операції Дана Ярова 26.06.2025 12:35

- Президент поза строком: криза визначеності й мовчання Конституційного суду України Валерій Карпунцов 26.06.2025 12:18

- Президент поза строком: криза визначеності й мовчання Конституційного суду України 712

- Як керувати бізнесом за тисячі кілометрів і залишатися лідеркою: мій особистий досвід 602

- "Розумні строки" протягом 1200 днів: чому рішення у справі стає недосяжним 248

- Реформа "турботи" 182

- Житлово-будівельні товариства: як знизити ризики у новому житловому будівництві 113

-

Шалений дефіцит ракет. Чому чиновники гальмують розвиток системи ППО-ПРО України

35792

-

Чому ми роками терпимо токсичних людей і як захиститися від маніпуляторів

Життя 11589

-

Літній базовий гардероб – 2025: як зібрати стильну і зручну капсулу – пояснює стилістка

Життя 6077

-

21 удар по одному заводу. У Дрогобичі розповіли про наймасштабнішу атаку за час війни

Бізнес 3420

-

Золотий гребінець. Хто заробляє на курятині найбільше

Бізнес 1933